Os desafios de segurança informática, são cada vez mais complexos e difíceis de enfrentar, porque nos dias de hoje é expectável, que os recursos das empresas (existentes na rede corporativa, ou na nuvem), sejam acessíveis por qualquer utilizador interno (parceiro, ou cliente), a partir de qualquer dispositivo, em qualquer lugar, tornando cada vez mais difíceis, a implementação e os controles de segurança.

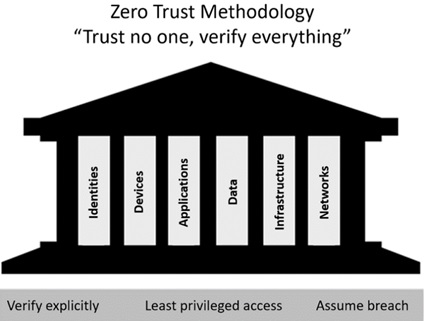

O modelo Zero Trust assume que tudo o que está numa rede aberta é não confiável, até mesmo os recursos atrás das firewalls da rede corporativa; o modelo Zero Trust funciona com o princípio de “não confie em ninguém, verifique tudo”.

Na prática, isso significa que assumimos que uma palavra-passe (password) não é suficiente para validar um utilizador; então por exemplo, nós podemos adicionar autenticação multi-fator para fornecer verificações adicionais.

Em vez de conceder acesso a tudo na rede corporativa, os utilizadores têm permissão de acesso apenas às aplicações, ou dados específicos de que necessitam, assim como somente utilizando os dispositivos autorizados para o efeito.

O modelo Zero Trust tem três (3) princípios que o orientam e sustentam, da forma como a segurança é implementada; os princípios são: verificar explicitamente, acessos com privilégios mínimos e por defeito assumir violação.

● Verifique explicitamente. Autentique sempre o utilizador e autorize com base nos dados disponíveis, incluindo a identidade do utilizador, localização, dispositivo, serviço ou carga de trabalho, utilizando classificação de dados e anomalias.

● Acesso menos privilegiado. Limite o acesso do utilizador, com acesso somente na hora e apenas o suficiente (just-in-time e just-enough (JIT/JEA)), baseado em risco, com políticas (policies) adaptáveis e proteção de dados, para proteger os dados e a produtividade.

● Assumir violação. Segmente o acesso por rede (network), utilizadores, dispositivos e aplicações; use criptografia (encriptação) para proteger os dados e use análise de dados para obter visibilidade, detetar ameaças e melhorar a sua segurança.

Data da última atualização: 26 de Agosto de 2022

Autor: Paulo Gameiro – Dataframe (General Manager)