O desenvolvimento do que viria a ser o Java, começou na Sun Microsystems, em 1991 (adquirida pela Oracle, em 2010) e teve o seu grande impulso de desenvolvimento (por volta de 1995), com a criação de uma linguagem de programação, multiplataforma e orientada para objetos que é executada em milhares de milhões de dispositivos (computadores, tablet´ s, smartphone´ s, etc) em todo o mundo, com diferentes sistemas operativos (sobre este assunto, pode consultar, o nosso artigo O que é um Sistema Operativo (Operating System)).

Caso pretenda ler um pouco mais sobre o que é o Java, poderá seguir as seguintes ligações (link´ s) O que é Java e por que preciso dele?, ou O que é o Java? – Guia para Principiantes do Java.

A maior parte das linguagens de programação tradicionais, são compiladas; ou seja, o programador escreve código (específico da linguagem de programação utilizada) e depois utiliza-se o chamado compilador que produz um ficheiro executável (ficheiro binário, com extensão .EXE) para a plataforma onde vai ser executada essa aplicação (programa). No caso da plataforma Microsoft Windows, o executável gerado (compilado) para essa plataforma, somente pode ser executado nessa plataforma.

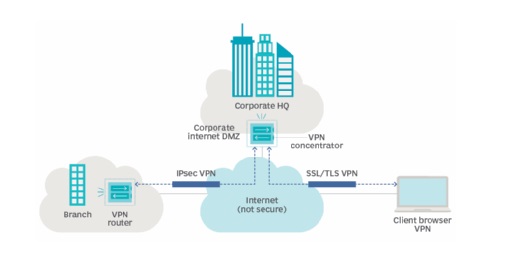

Com a linguagem de programação Java, o código escrito pelo programador, não é compilado (convertido num ficheiro executável), mas interpretado (em tempo real); por essa razão, necessitamos de um interpretador que converta o código escrito pelo programador, para o sistema operativo onde está a ser executado, esse interpretador é o Oracle Java JRE (Java Runtime Environment).

Em resumo, por exemplo, numa máquina Microsoft Windows, que necessite de executar programas, em linguagem Java, necessitamos de ter instalado nessa máquina, o Oracle Java JRE (Java Runtime Environment); seja a aplicação executada localmente, ou a partir da Internet. Por exemplo, uma boa parte das aplicações do Estado Português, ainda são desenvolvidas em Java e necessitam do Oracle Java JRE. Caso pretenda ler um pouco mais, sobre o que é o Oracle Java JRE (Java Runtime Environment), poderá seguir a seguinte ligação (link) What is the Java Runtime Environment (JRE)?.

Para instalar o Oracle Java JRE (Java Runtime Environment), podemos recorrer à ligação (link) Java Downloads for All Operating Systems, existem versões para os diferentes sistemas operativos, para o Microsoft Windows, aconselhamos o download e a instalação da versão Windows Offline que é uma versão de 32 bits, isto porque a maior parte dos programas, ainda usa a versão de 32 bits, não funcionando com a de 64 bits (caso o seu programa não funcione, verifique sempre que tem a versão de 32 bits, do Java instalada).

Por fim, de referir que hoje em dia, na maior parte dos casos, as aplicações Java, executam-se a partir da Internet, ou seja necessitam de um browser (navegador) para se executarem (além do Oracle Java JRE), por isso caso o seu programa não funcione, verifique sempre utilizando outro browser (navegador) (sobre este assunto, pode consultar, o nosso artigo Breves notas sobre o que é um browser (navegador) de Internet). De relembrar que por questões de segurança, não se esqueça de manter o seu browser (navegador) e o Oracle Java JRE, sempre atualizados.

Para qualquer questão adicional, contacte-nos; a Dataframe tem profissionais habilitados, com largos anos de experiência e certificados, para todo o tipo de soluções complexas.

Pode também consultar, os nossos artigos anteriores (sugere-se a ordem de leitura abaixo):

O que é um Sistema Operativo (Operating System)

Breves notas sobre o que é um browser (navegador) de Internet

Data da última atualização: 10 de Junho de 2024

Autor: Paulo Gameiro – Dataframe (General Manager)