As Máquinas Virtuais, muitas vezes abreviadas como VM (Virtual Machine), não são muito diferentes de um computador físico, como um computador, servidor, smartphone ou tablet. As máquinas virtuais, também têm processador (CPU), memória (RAM), discos para armazenamento permanente (Storage) e podem inclusive ligar-se à Internet, caso necessário.

As partes que compõem um computador nas sua parte física (denominadas “hardware”) são tangíveis, as VM´s são (normalmente), encaradas como computadores virtuais, ou computadores definidos por “software” dentro de servidores físicos, existindo apenas como código.

A virtualização (de forma simplista) consiste no processo de criar uma versão baseada em “software” (ou “virtual”) de um computador, com quantidades dedicadas de processador, memória e armazenamento que são “emprestadas” por um computador anfitrião (Host) físico que pode ser um computador pessoal e/ou um servidor. As máquinas virtuais, na prática são ficheiros de computador, normalmente denominados “imagens” que são “executadas” num servidor de virtualização e se comportam como um computador tradicional.

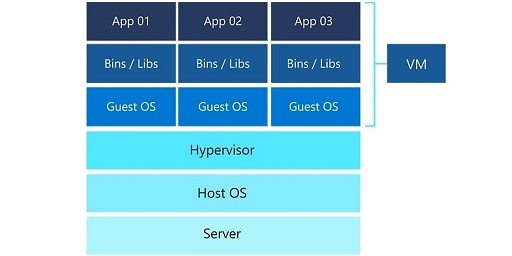

As máquinas virtuais, na maior parte dos casos, estão num servidor de virtualização anfitrião (Host), onde são “executadas”, as “imagens” de cada máquina virtual (Guest´s); os sistemas operativos do sistema anfitrião (Host OS), pode ser diferente dos sistemas operativos da máquinas virtuais (Guest OS), sendo que cada sistema anfitrião pode ser partilhado por várias máquinas virtuais.

As máquinas virtuais (Guest) são executadas como computadores individuais, com sistemas operativos e aplicações individuais, têm a vantagem de permanecer completamente independentes entre si e por outro lado independentes, para com o computador anfitrião físico (Host) e não podem interferir com o sistema operativo principal, do computador anfitrião (Host OS).

As máquinas virtuais também são extremamente portáteis (são “imagens”, constituídas por simples ficheiros), podendo mover-se facilmente uma máquina virtual num Hipervisor, para outro Hipervisor noutro computador completamente diferente, de forma bastante rápida e eficiente, permitindo também facilmente backup´s (cópias de segurança), de forma bastante simples.

O software de virtualização, normalmente chamado Hipervisor (por exemplo, o Microsoft Hiper-V, ou o VMWare vSphere), ou Virtual Machine Manager, pode executar diferentes sistemas operativos, em diferentes máquinas virtuais, ao mesmo tempo. Caso pretenda iniciar-se nesta área, poderá começar pela Introdução ao Hyper-V no Windows 10; ou seja, também é possível ter um Hipervisor no seu computador local e iniciar-se nas máquinas virtuais.

As máquinas virtuais podem ser acedidas numa janela (dum computador cliente), como um ambiente de computação separado, utilizadas muitas vezes para executar um sistema operativo diferente (do computador cliente), normalmente usando protocolos, como por exemplo o RDP (Remote Desktop Protocol).

Por fim, a facilidade de migração de máquinas físicas, para máquinas virtuais, é um dos grandes trunfos da virtualização, se quer começar a compreender esta área, poderá começar pelo utilitário da Microsoft Disk2vhd que lhe permite criar as “imagens” (ficheiros VHD, ou VHDX) que lhe possibilitam criar um máquina virtual, com base numa máquina física (pode por exemplo, começar por criar uma máquina virtual do seu computador).

Data da última atualização: 23 de Janeiro de 2023

Autor: Paulo Gameiro – Dataframe (General Manager)