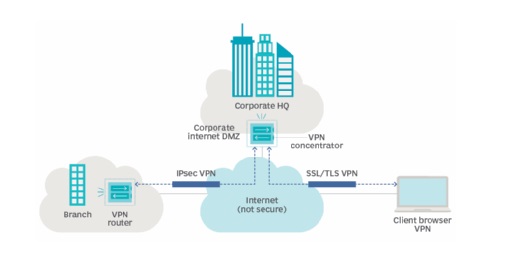

Em primeiro lugar, o que é um concentrador de VPN (Virtual Private Network), de forma muito resumida, é algo que permite que um utilizador crie um canal de comunicação seguro, usando técnicas de criptografia (encriptação) e autenticação, permitindo assim a troca fiável e segura de dados, sobre redes públicas; no fundo, estabelece uma rede virtual privada (informação encriptada, entre o emissor e o recetor), sobre uma rede pública (normalmente a Internet, mas não necessariamente).

Caso pretenda ler uma primeira abordagem, sobre o assunto, pode ler o nosso artigo O que é uma VPN (Virtual Private Network)?.

Com efeito, um concentrador de VPN (Virtual Private Network) tradicional, é um dispositivo de rede dedicado que fornece ligações seguras, entre utilizadores remotos e uma rede corporativa (tradicionalmente uma LAN (Local Area Network)), sobre este assunto pode consultar o nosso artigo As redes de area local (LAN – Local Area Network) e alguns conceitos básicos (AD, DHCP e DNS)?.

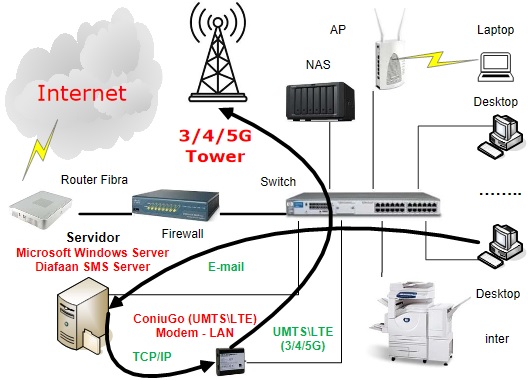

Os concentradores (dedicados) VPN tendem a ser dispositivos de nível empresarial (normalmente caros), capazes de lidar com um grande número de conexões simultâneas à Internet, com níveis de autenticação complexos e múltiplos protocolos de comunicação. Contudo nas pequenas redes locais LAN (Local Area Network) mais comuns, o papel é desempenhado por outro dispositivo, normalmente por um router (roteador) (sobre este assunto pode consultar o nosso artigo O que é um Router (Roteador)?), ou por uma firewall (sobre este assunto pode consultar o nosso artigo O que é uma firewall de rede (network firewall)?).

Resumindo em redes locais LAN (Local Area Network) de menor dimensão, com menos utilizadores, com acesso remoto à rede corporativa LAN (Local Area Network), pode optar-se por ter a funcionalidade de concentrador de VPN (Virtual Private Network), incorporado noutro dispositivo, sendo nesse caso o mais adequado numa firewall existente; de referir no entanto que deve suportar na mesma, os protocolos de ligação mais exigentes de forma a garantir a máxima segurança possível, na autenticação (verificação da identidade do utilizador \ máquina) e na ligação remota.

Pode-se utilizar por exemplo, uma unidade com múltiplas funções, como um Draytek Vigor 2962 (Security VPN Router) que é um Router de alto desempenho com portas WAN/LAN configuráveis, sendo que se podem definir 2 das portas como WAN para fins de balanceamento de carga/failover (ou seja, ter duas ligações à Internet). O equipamento pode executar também funções de segurança \ proteção (separação da LAN versus WAN), como Firewall; podendo ainda ter a função de VPN Concentrator.

A utilização de uma VPN (Virtual Private Network) recorre a protocolos (regras) que permitem assegurar e garantir, a autenticação (validação das credenciais do utilizador \ máquina) e a comunicação segura; atualmente usam-se protocolos padrão do setor, entre eles o GRE, PPTP (Point-to-Point Tunneling Protocol), L2TP, L2TP sobre IPsec, IPsec (Internet Protocol Security), IKEv2 (Internet Key Exchange Version 2), SSL (Secure Sockets Layer) VPN e OpenVPN.

Os protocolos de VPN (Virtual Private Network) acima, usam diferentes métodos de autenticação, encriptação e isso resulta também em diferentes níveis de segurança na autenticação, na comunicação, na velocidade de transmissão e nas funcionalidades disponíveis. Na verdade não existe um protocolo de segurança ideal, dependendo também muito do equipamento onde termina a VPN (Virtual Private Network), no caso referido anteriormente dos Draytek Vigor 2960 \ 2962 (Security VPN Router), normalmente e sempre que possível usamos IKEv2 (Internet Key Exchange Version 2), sobre este assunto pode consultar os seguintes artigos Choosing the Best VPN Protocol e Choose the Best VPN Protocol .

Por fim, de referir a opção de utilização, do Draytek Smart VPN Client que é um utilitário de configuração VPN (Virtual Private Network) que permite uma configuração fácil e poderosa para os utilizadores, nas suas máquinas acederem às suas redes corporativas, utilizando uma diversidade grande de protocolos, entre eles PPTP, L2TP, IPSec, IKEv2 (Internet Key Exchange Version 2), OpenVPN e Túnel SSL DrayTek (suportando diversos sistemas operativos). De referir que também é possível usar o suporte nativo do Microsoft Windows para VPN, sendo que normalmente o utilitário do fabricante, está otimizado para o hardware do concentrador de VPN respetivo.

Para qualquer questão adicional, contacte-nos ; a Dataframe tem profissionais certificados e com largos anos de experiência. A Dataframe é um Revendedor Oficial da Draytek e tem técnicos habilitados, para as soluções complexas anteriormente referenciadas.

Pode também consultar, os nosso artigos anteriores (sugere-se a ordem de leitura abaixo):

As redes de area local (LAN – Local Area Network) e alguns conceitos básicos (AD, DHCP e DNS)?

O que é uma firewall de rede (network firewall)?

O que é uma VPN (Virtual Private Network)?

Pode também consultar, as seguintes referências na Internet:

Choosing the Best VPN Protocol

Data da última atualização: 8 de Janeiro de 2024

Autor: Paulo Gameiro – Dataframe (General Manager)