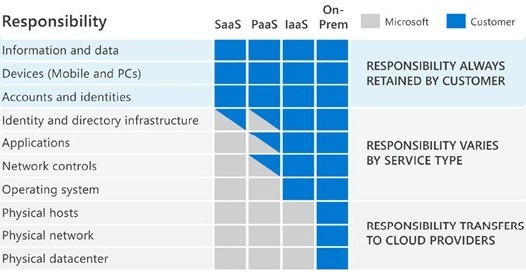

Com a crescente adoção pelas organizações, da utilização dos serviços na nuvem (cloud), é importante perceber quais as responsabilidades em termos de segurança informática, de cada uma das partes.

Nas organizações tradicionais, em que todos os sistemas informáticos, se encontram nos seus centros de dados; ou seja, em organizações que executam apenas hardware e software localmente (On-Premises Datacenter), a organização é 100% responsável pela implementação de segurança e a conformidade dos seus sistemas informáticos.

Com os serviços baseados na nuvem (cloud), a responsabilidade é partilhada entre o cliente e o fornecedor de serviços da nuvem (por exemplo, Amazon, Google, Microsoft ou outros). O modelo de responsabilidade partilhada, pretende identificar quais as tarefas de segurança que são tratadas pelo fornecedor de serviços da nuvem e quais as tarefas de segurança que são realizadas pelo cliente.

O modelo de responsabilidade partilhada, torna as responsabilidades claras; quando as organizações movem dados para a nuvem (cloud), algumas responsabilidades são transferidas para o fornecedor de serviços da nuvem e outras permanecem na organização do cliente.

As responsabilidades da cada uma das partes varia, dependendo de onde a carga de trabalho (workload) está hospedada:

● Software como Serviço (SaaS – Software as a Service)

● Plataforma como Serviço (PaaS – Platform as a Service)

● Infraestrutura como Serviço (IaaS – Infrastructure as a Service)

● Centro de Dados Local (On-Prem – On-Premises Datacenter)

A figura acima (para o caso Microsoft, como fornecedor de serviços da nuvem), ilustra as áreas de responsabilidade entre o cliente e o fornecedor de serviços da nuvem.

Centro de Dados Local (On-Prem – On-Premises Datacenter) – Para um centro de dados local, você (cliente) é responsável por tudo, desde a segurança física (acesso físico, ao centro de dados), até à encriptação dos dados sensíveis (segurança dos dados) (pode ver mais, no nosso artigo Modelo de Camadas, para a Segurança Informática).

Infraestrutura como Serviço (IaaS – Infrastructure as a Service) – De todos os serviços de nuvem (cloud), o IaaS é o que requer mais gestão por parte do cliente; com IaaS, você está usando a infraestrutura física de computação do fornecedor de serviços na nuvem e as outras responsabilidades permanecem na organização do cliente. O cliente da nuvem (cloud) não é responsável pela parte física (hardware e localização), como os computadores e a rede que o suportam, ou a segurança física do centro de dados. No entanto, o cliente da nuvem (cloud) ainda é responsável pelos componentes de software, como os sistemas operativos, o controlo da rede, aplicações e a proteção dos dados (entre outras responsabilidades). As Máquinas Virtuais na nuvem (cloud), encontram-se entre os serviços IaaS – Infrastructure as a Service (pode consultar também What is IaaS?).

Plataforma como Serviço (PaaS – Platform as a Service) – A PaaS fornece um ambiente para criar, testar e implementar aplicações de software; o objetivo é ajudá-lo a criar uma aplicação rapidamente, sem ter se preocupar em gerir a infraestrutura subjacente. Com PaaS, o fornecedor de serviços da nuvem gere o hardware (e localização) e os sistemas operativos, o cliente é responsável pelas aplicações e dados, tendo responsabilidades partilhadas nalgumas áreas. Os App Services (para mais informação pode ver, em App Service), encontram-se entre os serviços PaaS – Platform as a Service (pode consultar também What is PaaS?).

Software como Serviço (SaaS – Software as a Service) – O SaaS é alojado e gerido pelo fornecedor de serviços da nuvem, para o cliente; geralmente é licenciado por meio de uma assinatura mensal, ou anual. O SaaS requer o mínimo de gestão por parte do cliente da nuvem, o fornecedor de serviços da nuvem é responsável por gerir praticamente tudo, exceto dados (informação), dispositivos, contas e identidades. O Microsoft 365, Skype e Dynamics 365 são exemplos de SaaS – Software as a Service (pode consultar também What is SaaS?).

Para qualquer questão adicional, sobre serviços na nuvem, contacte-nos; a Dataframe tem profissionais certificados, como Microsoft Certified: Azure Administrator Associate .

Data da última atualização: 28 de Novembro de 2022

Autor: Paulo Gameiro – Dataframe (General Manager)