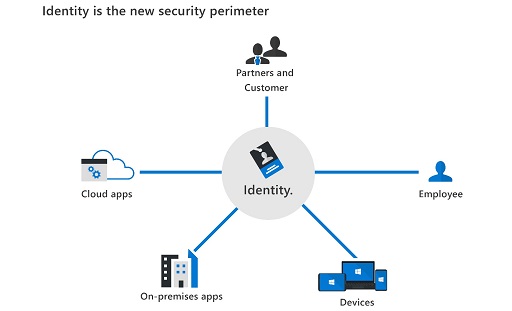

Identidade como o perímetro de segurança primário

A colaboração digital mudou, os funcionários, os parceiros e os clientes agora esperam poder colaborar e aceder aos recursos organizacionais de qualquer lugar, em qualquer dispositivo e sem afetar sua produtividade; além disso, houve uma aceleração do número de pessoas a trabalhar remotamente.

O modelo tradicional de segurança baseado no perímetro já não é suficiente, a identidade tornou-se o novo perímetro de segurança que permite que as organizações protejam seus ativos.

Mas o que entendemos por Identidade? Uma identidade é alguém, ou algo que pode ser verificado e autenticado, para ser quem diz que é; uma identidade pode ser associada a um utilizador, uma aplicação, um dispositivo, ou algo mais.

Os Quatro Pilares da Identidade

A identidade é um conceito que abrange todo um ambiente, portanto as organizações precisam pensar sobre identidade de forma ampla. De referir que existem quatro pilares fundamentais de identidade que as organizações precisam considerar, ao criar uma infraestrutura de identidade, que é a coleção de processos, tecnologias e políticas para gerir identidades digitais e controlar como as identidades podem ser usadas para aceder a recursos.

● Administração. A administração é sobre a criação e gestão de identidades para utilizadores, dispositivos e serviços; como administrador, você gere como e em que circunstâncias as características das identidades podem mudar (ser criadas, atualizadas ou apagadas).

● Autenticação. O pilar de autenticação conta a história de que garantia para uma determinada identidade é suficiente; por outras palavras, o que um sistema de TI necessita de saber sobre uma identidade, para ter provas suficientes de que eles realmente são quem dizem que são? No fundo envolve o ato de desafiar uma parte, para utilizar credenciais legítimas. A autenticação às vezes é encurtada para AuthN.

● Autorização. O pilar de autorização trata do processamento dos dados de identidade recebidos, para determinar o nível de acesso que uma pessoa, ou serviço autenticado tem dentro do aplicação/serviço que deseja aceder. A autorização às vezes é abreviada para AuthZ.

● Auditoria. O pilar de auditoria trata de rastrear quem faz o quê, quando, onde e como; a auditoria inclui relatórios detalhados, alertas e governança de identidades.

O Microsoft Azure Active Directory é um exemplo de Cloud Identity Provider, outros exemplos incluem Twitter, Google, Amazon, LinkedIn, ou o GitHub.

Data da última atualização: 25 de Agosto de 2022

Autor: Paulo Gameiro – Dataframe (General Manager)