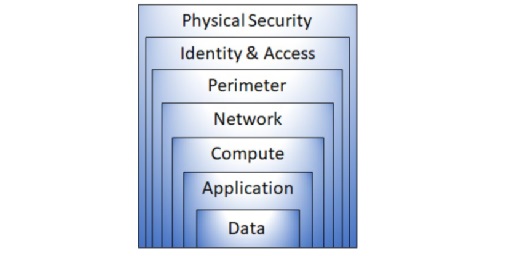

Para além das condições de operacionalidade e segurança das máquinas, descritas no nosso artigo Microsoft Windows Security (Princípios Básicos de Segurança), existe um conjunto de regras comportamentais dos utilizadores das máquinas que são simples e podem facilmente ser cumpridas, aumentando consideravelmente a segurança

- Palavras-Passe (password) – As palavras-passe não devem ser nunca partilhadas e devem ser única e exclusivamente do conhecimento do seu detentor, nunca devendo estar escritas, ou afixadas de forma facilmente localizável e legível. As palavras passe devem obedecer a um conjunto de boas práticas, para tornar mais difícil a sua violação (*Em breve, será criado um artigo exclusivamente, sobre este assunto Regras de criação e manutenção de palavras-passe (password´s)).

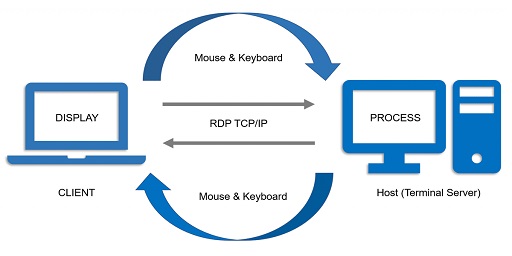

- Equipamentos a Utilizar – Nunca inicie sessões através de dispositivos públicos, ou de terceiros (por exemplo, computadores em cibercafés, ou hotéis), em aplicações, ou plataformas, usando as suas credenciais de acesso da empresa.

- Acesso aos Equipamentos – No momento em que nos ausentamos do nosso posto de trabalho o mesmo deve ser bloqueado, por exemplo no Microsoft Windows, podemos utilizar a função de bloqueio por temporização (após não existir atividade no computador, por parte do utilizador).

- Software a Utilizar – Nunca instale aplicações que não tenha a certeza que são fidedignas e livres de problemas de segurança, evite utilizar aplicações gratuitas (porque as mesmas exigem sempre contrapartidas).

- Software a Utilizar – Utilize somente software original e pago, de forma a garantir, a integridade e a segurança do mesmo, garantindo atualizações periódicas de segurança, por parte do fabricante.

- Acesso a Sites – No acesso a sites de Internet tenha o máximo cuidado, a que sites acede e como acede, para mais detalhes poderá consultar o nosso artigo Segurança básica na Internet (regras básicas).

- Utilização do E-mail – Na utilização do e-mail tenha muito cuidado, com as ligações (links) que lhe enviam, assim como os ficheiros em anexo que recebe; para mais detalhes poderá consultar o nosso artigo Segurança básica na Internet (regras básicas).

Data da última atualização: 19 de Setembro de 2022

Autor: Paulo Gameiro – Dataframe (General Manager)