Um dos tipos mais comuns de ameaça à segurança informática que as organizações enfrentam nos dias de hoje, são os ataques de identidade que são projetados para roubar as credenciais (o conjunto utilizador e palavra-passe (password)), usadas para validar, ou autenticar alguém, ou algo; o resultado, é um roubo de identidade informática.

Uma das formas mais frequentes de ataque de identidade, é um ataque de Phishing que ocorre quando um hacker, envia um e-mail que parece vir de uma fonte credível, normalmente o e-mail deve também conter uma história credível, instruindo o utilizador a entrar e a alterar a sua palavra-passe (password); em vez de ir a um site legítimo, o utilizador é direcionado para um site “falso”, onde os utilizadores inserem o nome de utilizador e a palavra-passe (password) que são capturados pelo hacker.

A forma de acesso ilegítimo aos dados do utilizador (o conjunto utilizador e palavra-passe (password)), normalmente podem ser conseguidos, de duas formas mais frequentes, ou levando o utilizador a seguir uma ligação (link) para o site falso (enviado no e-mail), ou então levando o utilizador a abrir um ficheiro anexo ao e-mail (que pode ser um ficheiro html, pdf, doc, xls, etc) que executa código malicioso, redirecionado os dados do utilizador e capturado a identidade.

De referir que embora muitos e-mail´s de golpes de phishing sejam mal escritos (com erros de linguagem) e fáceis de identificar, quando os utilizadores estão ocupados, ou cansados, cometem erros e são mais facilmente enganados; à medida que os hackers se tornam mais sofisticados, os seus ataques de phishing, com os respetivos e-mails tornam-se mais difíceis de identificar.

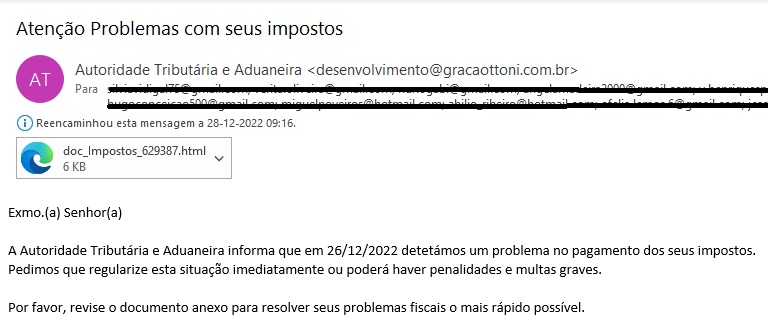

O presente artigo, deve-se a um recente envio de vários e-mail´s (diferentes), supostamente da AT (Autoridade Tributária – Finanças) Portuguesa (que acontecem com uma certa frequência), aqui ficam algumas pistas para estarmos mais atentos, utilizando estes casos concretos e muito recentes:

• Na maior parte dos casos, é fácil identificar, o remetente que se constata logo que não pode ter qualquer relação com a identidade de quem reivindica o envio do e-mail (nestes casos AT (Autoridade Tributária – Finanças)) (como na figura acima).

• A AT (Autoridade Tributária – Finanças) não contacta, por e-mail \ sms, em situações importantes, é por carta (por escrito, para a morada física do contribuinte).

• Em caso de dúvida (duvidar sempre) contactar a AT (Autoridade Tributária – Finanças), ou basta entrar no site da AT, tem uma secção de dívidas, Portal das Finanças (portaldasfinancas.gov.pt), o e-mail mencionava uma dívida fiscal (isto numa das versões do e-mail).

• O e-mail era enviado (em mais do que uma versão), para mais de um utilizador (N utilizadores), tinha múltiplos destinatários, facilmente visíveis no e-mail recebido (o que não faz qualquer sentido).

• Como de costume, tinhas bastantes erros de linguagem (de Português).

• Num dos casos (figura acima) continha um anexo, HTML (com código executável; bastava gravar o ficheiro anexo, para o desktop, fazer rename como .txt e abrir com o notepad, num PC). PS1 Com efeito, NUNCA, mas NUNCA, abrir ficheiros de fontes não confirmadas (especialmente word, excel, pdf e html). PS2 Em caso de dúvida, contactar fisicamente quem enviou o ficheiro.

• No caso de um link enviado no e-mail, normalmente basta passar o rato por cima do link e verificar que não é um link do site original, ou pode sempre sob o link copiar a ligação (botão do lado direito do rato e fazer Copiar ligação, por exemplo para dentro do Notepad e verificar qual o link a seguir).

Resumindo, nunca abrir anexos, nem seguir links, de e-mail duvidosos e sem confirmação prévia de autenticidade.

MUITO IMPORTANTE: No e-mail original, podem sempre serem analisados, os headers (nos casos em que não é percetível, ou existem dúvidas do remetente), vendo as propriedades do e-mail, quem foi a verdadeira origem do e-mail, sobre o assunto pode ler o artigo seguinte GMAIL, OUTLOOK, APPLE MAIL AND MORE: HOW TO VIEW HEADERS IN EMAIL .

Sobre os referidos e-mail´s, pode também consultar, por exemplo os artigos “Atenção Problemas com os seus impostos”. Autoridade Tributária alerta para novo email de phishing” (27 Dezembro 2022), ou “Phishing attacks are increasing and getting more sophisticated. Here’s how to avoid them” (7 Janeiro 2023).

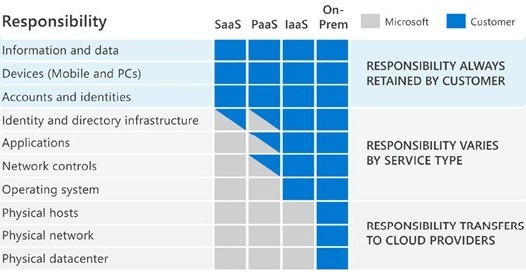

Se possuir uma solução como o Trend Micro Worry-Free Business Security, ou a versão na nuvem (cloud) Trend Micro Worry-Free Services (para proteger os seus utilizadores, se abrir o anexo, ou seguir o link, mas de referir que poderá não ser o suficiente, por isso tenha sempre o máximo cuidado); a Dataframe é Bronze Partner, da Trend Micro, estando habilitada a comercializar e a implementar a mais recentes soluções de segurança informática.

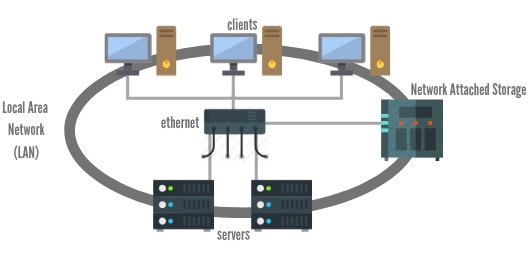

As proteções também podem ser implementadas ao nível da rede local, para isso podemos utilizar por exemplo, os Draytek Vigor Firewall Router & VPN Concentrator que possuem um serviço Draytek Web Content Filtering (da Cyren), muito económico e eficaz; para mais detalhes, veja o nosso artigo O que é a Filtragem de Conteúdo da Web (WCF – Web Content Filtering)? .

Data da última atualização: 9 de Janeiro de 2023

Autor: Paulo Gameiro – Dataframe (General Manager)

Sobre o assunto, poderá também ter interesse, nos nossos artigos seguintes:

Os tipos de ameaças informáticas mais comuns …

Ideias simples sobre Identidade (utilizadores, palavras-passe (password)) e Autenticação …

Segurança básica na Internet (regras básicas)

O que é a Filtragem de Conteúdo da Web (WCF – Web Content Filtering)?